Darktrace è un’azienda specializzata nella lotta agli attacchi cyber tramite sistemi di machine learning e intelligenza artificiale, fondata da un gruppo di matematici dell’università di Cambridge. Nel novembre del 2017, la società ha annunciato la nascita di Darktrace Industrial, una business unit che si occupa in modo specifico di identificare compromissioni e attacchi nei sistemi industriali e nelle infrastrutture critiche.

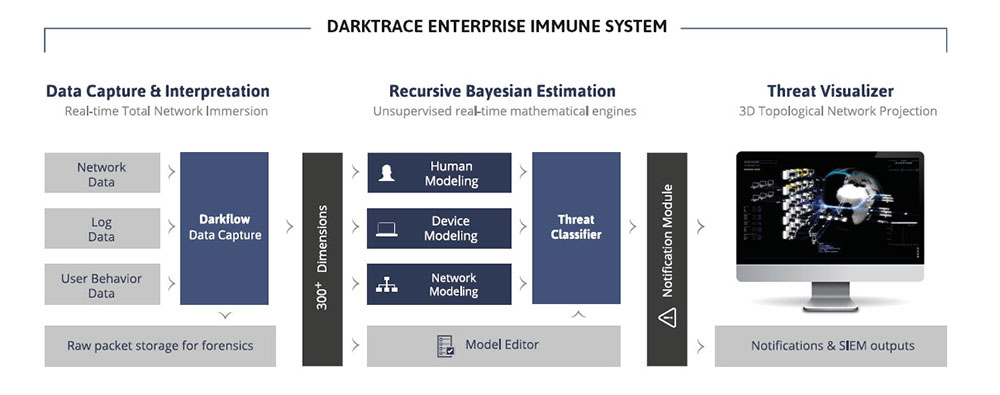

Il principio di funzionamento del loro sistema di protezione ricorda per certi versi quello del sistema immunitario umano, e forse proprio per questo si chiama “Immune System v.3”. Sfrutta tecniche di AI e machine learning per identificare e isolare con grande accuratezza comportamenti anomali all’interno di un sistema industriale.

Per saperne di più sulla tecnologia di Darktrace, e sul loro approccio al fenomeno malware, abbiamo fatto qualche domanda ad Andrew Tsonchev, Director of Technology in Darktrace Industrial.

La sicurezza dei sistemi OT è stata, storicamente, un problema molto sottostimato. Quando avete iniziato a investigare su questa tematica in Darktrace? Ci sono stati specifici eventi/partnership che vi hanno convinti a investire risorse sul settore? Come siete arrivati a decidere di creare Darktrace Industrial, realtà dedicata espressamente alla sicurezza OT?

Tsonchev: Storicamente, l’approccio verso la sicurezza OT è sempre stato differente da quello verso la sicurezza IT. I sistemi di controllo industriale hanno operato per lungo tempo in totale isolamento dall’IT e dalle reti pubblicamente accessibili. Tuttavia, con l’aumento dell’integrazione delle tecnologie ‘smart’ con i controlli fisici, si prevede che l’ampia accessibilità degli ICS e le loro connessioni alle reti pubbliche continueranno a crescere, creando il potenziale per una rivoluzione e danni catastrofici.

Darktrace ha quindi ravvisato la necessità della sicurezza di operare su tutta l’infrastruttura digitale, dall’impresa al cloud, dall’IoT all’industrial. Sfruttando l’intelligenza artificiale, Darktrace comprende la ‘normalità’ di una rete e identifica e risponde automaticamente alle più piccole deviazioni che segnalano una minaccia, in tempo reale.

Drax, società di produzione di energia elettrica leader in UK, è stata una dei nostri primi clienti, quindi si può dire che Darktrace operi in questo settore fin dalla sua nascita. Comunque, negli ultimi otto mesi, abbiamo visto un’adozione aggressiva della sicurezza basata suIA a difesa dei sistemi ICS. Inoltre, la Direttiva dell’Unione Europea NIS (Network and Information Security) ha introdotto di recente alcuni requisiti di sicurezza come obblighi legali per gli operatori che offrono servizi essenziali, inclusi i sistemi di controllo di automazione industriale e i dispositivi connessi.

Considerando il crescente interesse per la cyber IA e la pressione normativasulle imprese per l’individuazione delle anomalie nei sistemi ICS, abbiamo lanciato Darktrace Industrial come entità autonoma a novembre dello scorso anno.

Alla base del vostro sistema di difesa c’è l’Immune System v.3. In che cosa si differenzia da altri sistemi di sicurezza basati su AI e machine learning che cominciano a comparire nell’offerta dei vostri competitor?

Tsonchev: Ciò che rende la nostra tecnologia di cyber-difesa diversa è l’essere in grado di rilevare e combattere autonomamente le minacce emergenti che si nascondono all’interno delle reti, completamente inosservate. L’approccio tradizionale alla difesa informatica è intrinsecamente retrospettivo e ha bisogno di vittime prima di poter offrire soluzioni. Questi strumenti sono programmati rigidamente per identificare i rischi “noti”. Sebbene i firewall e il software antivirus siano una parte importante della cyber hygiene di base, queste misure offrono solo un livello minimo di protezione e non sono in grado di individuare le minacce già presenti all’interno della rete. Gli attacchi moderni sono sempre più sofisticati e difficili da prevedere, rendendo inevitabile che attacchi avanzati e sconosciuti possano intrufolarsi nelle difese di un’organizzazione.

Il sistema immunitario umano impara le particolarità uniche del corpo e usa questa comprensione per rilevare le minacce, neutralizzandole senza interrompere le normali funzioni corporee. Questo è esattamente ciò che Darktrace replica con la propria tecnologia di machine learning. La nostra IA offre le migliori possibilità di rilevare i primi segni di una minaccia emergente e si spinge anche oltre, generando una risposta autonoma simile agli anticorpi digitali e contrastando gli attacchi in corso prima che si sviluppi una crisi.

Immune System utilizza indicatori bayesiani per stabilire se determinati comportamenti del sistema siano più o meno lontani dalla norma e se quindi abbiano maggiore probabilità di essere classificati come attacco. Questo comportamento non binario consente di avere una maggiore precisione nel determinare la presenza e gravità di un attacco. Ma cosa succede quando il sistema capisce che un attacco è in corso? Può solo segnalare la cosa a chi gestisce il sistema? Può essere programmato per intervenire automaticamente? In quest’ultimo caso, cosa potrebbe succedere in caso di falso positivo?

Tsonchev: Darktrace Antigena va a completare l’Enterprise Immune System, offrendo una suite completa di rilevamento e risposta. Questa tecnologia di risposta automatica genera un’azione correttiva selettiva e proporzionata senza influire sulle normali attività di business.

Se sembra che il sensore di impronte digitali utilizzato per accedere a una centrale elettrica stia effettuando strane connessioni, anziché interrompere l’intero sistema e impedire l’accesso legittimo all’impianto per diverse ore, Antigena rallenterà o interromperà quella specifica connessione. Con un milione di postazioni di sicurezza informatica senza operatore in tutto il mondo, questa funzionalità si è dimostrata inestimabile concedendo ai team di sicurezza il tempo di recuperare.

Darktrace ha anche costruito un “Human Confirmation Mode” per costruire la fiducia tra l’uomo e la macchina. In questa modalità, l’azione viene presentata come una raccomandazione che i team di sicurezza possono visualizzare e convalidare prima dell’implementazione. Se il responsabile della sicurezza umano è d’accordo con l’azione suggerita in più occasioni, egli può decidere di consentire alla macchina di intraprendere l’azione prescritta ogni qualvolta si presentino eventi simili in futuro.

Negli ultimi anni, gli attacchi cyber ad ambienti OT si sono intensificati. Quali sono a vostro parere quelli più pericolosi? È possibile scoprire da dove partono e chi li ha lanciati? Sulla base delle vostre informazioni, è possibile escludere che ci troviamo in una fase di preparazione a una cyberwar da parte di entità istituzionali di alcune nazioni?

Tsonchev: Nella corsa alla digitalizzazione, vediamo le tecnologie di IT e OT convergere rapidamente in tutti i settori. Inoltre patch, firewall e protezione antivirus per i sistemi ICS stanno rapidamente diventando obsoleti nell’era della minaccia moderna, lasciando parti delle nostre infrastrutture critiche nazionali esposte alle stesse minacce che le aziende devono affrontare.

Il mix tra IT tradizionale e OT rivolto ai clienti significa che un attacco informatico nello spazio industriale ha il potenziale per causare danni catastrofici. La sicurezza fisica e quella informatica non possono più essere considerate come questioni separate.

In termini di attacchi al settore industriale, il singolo hacker che agiva dalla propria camera non fa più parte dell’equazione a causa delle sofisticate tecniche richieste. Prendiamo come esempio un attacco all’industria marittima. Se si volesse attaccare una particolare nave infiltrandosi nella rete e alterando i valori che dettano la traiettoria di navigazione, l’attacco informatico dovrebbe essere accuratamente studiato e altamente specializzato per avere successo. L’infrastruttura critica nazionale rappresenta un obiettivo allettante, sia per un gruppo criminale ben equipaggiato che cerchi di causare disagi e danni, sia per uno stato nazione che cerchi di diffondere un messaggio politico, o semplicemente di posizionarsi sulla scena mondiale.

Mentre entriamo nell’era delle macchine contro le macchine, in cui i cattivi sfruttano l’intelligenza artificiale per accelerare l’infiltrazione di reti e sistemi, gli NCS continueranno ad attirare le violazioni più astute. Ci siamo allontanati dal vandalismo del sito web e dal semplice furto di dati per andare incontro ad attaccanti che tentano di minare la nostra fiducia nelle istituzioni da cui dipendiamo.