A cura di Paolo Emiliani, Industrial Security Lead Expert di Positive Technologies

Il termine Scada, acronimo dall’inglese “Supervisory Control And Data Acquisition” (Controllo di Supervisione e Acquisizione Dati), si riferisce ad un sistema informatico, dall’architettura tipicamente distribuita e con gestione centralizzata, utilizzato per il monitoraggio e controllo elettronico dei sistemi industriali.

I sistemi SCADA da un lato monitorano elettronicamente i sistemi fisici, inviando tempestivamente segnali per controllare e gestire da remoto i macchinari e tutti i processi industriali, dall’altro acquisiscono dati per avere sempre sotto controllo il funzionamento dei macchinari ed inviare segnali in caso di eventuali guasti o problemi.

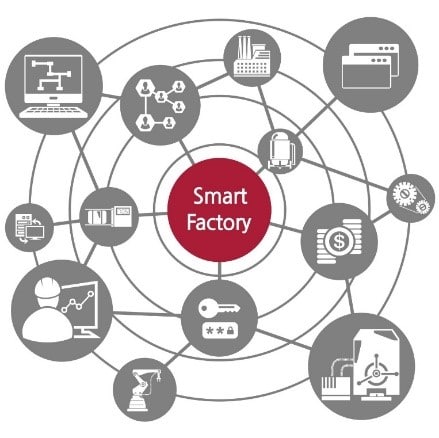

I sistemi sono composti da più macro livelli funzionali:

- Il livello centrale o di Management consente la gestione dell’intero sistema e la supervisione di tutti i componenti;

- Il livello di comando operativo o “Interfaccia uomo-macchina”, rappresentato da apparati quali l’HMI (Human Machine Interface), consente la lettura specifica di valori e l’invio di comandi utente;

- Il livello di attuazione costituito da tutto un insieme di substrati operativi di cui ne detiene la gestione locale solitamente il Remote Terminal Units (RTU) o “telecomando” che si occupa di raccogliere dati elettrici o analogici rilevati dai sensori e trasformarli in segnali digitali da inviare ai livelli sovrastanti; seguono i sensori che monitorano il funzionamento dei macchinari e dei processi industriali, fino ad arrivare ai Programmable Logic Controller (PLC) che supervisionano la raccolta delle informazioni o operano essi stessi sugli apparati recependo comandi.

I sistemi Scada, pur avendo architetture e logiche funzionali assimilabili, si differenziano notevolmente a seconda dei processi industriali che governano, ognuno con la propria specificità e sono utilizzati nei settori più disparati: dal trattamento e dalla depurazione delle acque alla distribuzione dell’energia, dalla produzione di energie rinnovabili a tutta una serie di processi industriali.

I primi “precursori” di sistemi Scada hanno fatto la loro comparsa addirittura tra gli anni ’40 e ’50 del ‘900, in una forma allora semplificata diventata poi sempre più avanzata e tecnologica. La svolta si è registrata con l’avvento e l’aumento delle applicazioni Cloud, oltre che con l’avvento dell’Internet of Things che sta rendendo “portable” i sistemi per una più facile fruizione.

Il nodo della vulnerabilità

L’Interconnessione dei sistemi Scada costituisce da un lato una grande opportunità ed un vantaggio per tante applicazioni industriali, consentendo un’accessibilità maggiore; dall’altro espone le debolezze e le vulnerabilità dei sistemi, che in passato rimanevano segregate nel proprio perimetro, a rischi molto più elevati. Per questo motivo è necessario affidarsi a produttori ed esperti-ricercatori qualificati, in grado di effettuare un’analisi globale della postura di sicurezza dell’intero sistema ora evoluto in eco-sistema, non limitandosi ad analizzarlo ma verificando ogni interconnessione o componente ed identificandone le rispettive vulnerabilità ed il relativo impatto che queste possono avere sui processi produttivi (in gergo definito come “Comprehensive threat modelling”).

| In passato | Attualmente |

|  |

I rischi di attacco verso i sistemi industriali sono concreti e reali: si tratta di obiettivi molto sensibili vista l’importanza dei processi che governano e dell’impatto che un disservizio può causare sulla collettività. Proprio per la loro struttura distribuita sul territorio, colpendo un sistema Scada si possono arrivare a colpire centinaia o migliaia di altri siti o impianti che diventano a loro volta ingestibili e quindi pericolosi. Sono innumerevoli le organizzazioni e i fini che muovono interessi nel compiere o far compiere azioni e strategie di attacco sempre più sofisticate che vanno dalla frode (in tutte le sue accezioni possibili) al creare disservizi.

La sicurezza di questi sistemi non è più procrastinabile ed è diventata una prerogativa assoluta. Sono già numerosi i casi più o meno eclatanti e/o conosciuti di cyber attacchi verso infrastrutture critiche che si occupano di distribuzione di acqua, gas ed energia. Se in un generico sistema IT attacchi e manomissioni incidono su fattori come risorse, tempi e finanze, nei sistemi di controllo industriale la mancanza di sicurezza può causare gravi danni, essendo per lo più collegati a tutto ciò che riguarda abitanti, ambiente e territorio.

Nonostante la pericolosità di un potenziale attacco verso i sistemi industriali sia quindi ampiamente riconosciuta, in larga parte, per circa il 90% delle ricerche effettuate in ambito internazionale [1] su reali sistemi industriali nell’ultimo quinquennio, si è riscontrato un livello di sicurezza estremamente basso ed in alcuni casi critico. La maggior parte delle aziende non ha recepito le raccomandazioni in termini di segregazione e filtraggio dei flussi comunicativi e “sanitizzazione” delle richieste e in molti casi non si sono adottate misure di protezione adeguate, trascurando così l’alto rischio e i danni effettivi che un attacco potrebbe determinare.

Per avere un’idea dell’entità di un danno reale causato da un Cyber Attack, basti pensare a ciò che è successo in Ucraina nel Dicembre 2015: una famosa compagnia di distribuzione di energia elettrica è stata bersaglio di un attacco hacker che ha causato un grave black-out di oltre 3 ore con gravissimi danni.

Non si è trattato di un caso isolato né di un’iniziativa di un singolo ma di una serie di azioni studiate e coordinate che hanno evidenziato come manomettendo o prendendo fraudolentemente il comando (pivoting) di sistemi Scada si riesca a gestire centrali elettriche o infrastrutture sensibili e a creare così panico nella collettività, con conseguenze talmente gravi da avere ripercussioni sull’intera nazione.

I fenomeni del Cyber Crime e le Cyber Frauds sono in continua e rapida evoluzione: è necessario quindi fronteggiarli affidandosi solo a specialisti leader del settore, investendo nella ricerca, nella formazione e scegliendo soluzioni innovative nel monitoring, nella protezione delle infrastrutture critiche e specifiche per la propria area operativa.

[1] Fonte: Positive Research Center – su un campione di oltre 25 aziende