Per chi lavora nel comparto della cybersecurity, il 2019 sarà l’ennesimo annus horribilis. Questo almeno secondo le previsioni di Trend Micro, azienda specializzata nel settore, che vanta 6.000 dipendenti e opera in oltre 50 Paesi.

Nel report annuale sulle cyber minacce, intitolato “Mapping the future”, l’azienda analizza l’evoluzione delle cyberminacce negli ultimi anni e fornisce una traccia abbastanza precisa di quello che ci dovremo attendere quest’anno. E scorrendo la trentina di pagine del report non c’è proprio da stare allegri.

Indice degli argomenti

Italia in pole position

La situazione italiana, in particolare, è preoccupante. Negli ultimi anni, il nostro Paese è sempre stato consistentemente nei primi 10 o 20 al mondo su tutte le principali metriche: attacchi da exploit kit (#8 al mondo, #3 in Europa), malware rilevati in home banking (#4 in Europa), compromissione di account email aziendali, infezioni da malware (#2 in Europa), infezioni specifiche da macro malware, download di app malevole su mobile (#4 in Europa, ma solo #18 a livello mondiale), attacchi via email (#7 in Europa e #20 worldwide) e via discorrendo.

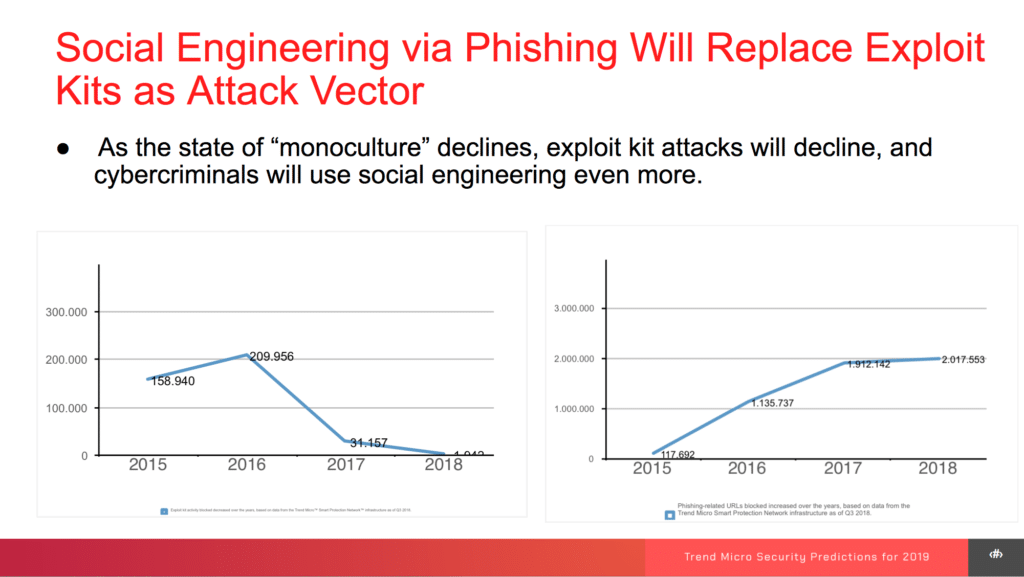

In particolare, i problemi relativi alle email si stanno aggravando sempre di più. Infatti, l’ampliamento del numero di piattaforme informatiche di riferimento (oggi nessun singolo sistema operativo possiede oltre il 50% del mercato, come accadeva solo pochi anni fa con Windows) ha fatto sì che gli hacker abbiano spostato la loro attenzione dagli attacchi via exploit, che sono necessariamente dedicati a specifiche versioni di singole piattaforme, a quelli condotti con una metodologia ben collaudata, che torna ora in nuove vesti: il social engineering.

Il social engineering viene declinato in varie forme, dalle email di phishing (in cui gli hacker assumono false identità, anche di organizzazioni o aziende, per convincere il destinatario a compiere azioni che apriranno la strada a malware, furti di dati eccetera) ai chatbot malevoli, dotati di sistemi di intelligenza artificiale che permettono loro di convincere l’utente a comunicare loro le sue credenziali.

E naturalmente il sempreverde sistema estorsivo basato su ricatti sessuali (sextorsion, le classiche mail che affermano di avere filmati dell’utente intento in pratiche poco edificanti davanti al PC). Per arrivare infine alle umanissime telefonate in cui l’hacker si spaccia per utente di un servizio per riuscire a ottenere vantaggi indebiti.

La versione più recente è quella del SIM-jacking, in cui l’hacker chiama l’assistenza di un operatore telefonico e, spacciandosi per la vittima, lo convince a trasferire una scheda SIM “perduta” in un’altra già in possesso del cybercriminale, ottenendo quindi il controllo sulla presenza online della vittima stessa, la cui identità è spesso associata al numero di cellulare.

È anche prevista un’intensificazione degli attacchi a siti e pagine social di personaggi famosi ed eventi di richiamo, sportivi o di spettacolo. La ratio dietro operazioni di questo tipo è creare un “watering hole” – in pratica, prendere il controllo di un sito dove arrivano milioni di utenti è come possedere una pozza d’acqua dove gli animali vanno ad abbeverarsi, ignari del pericolo rappresentato dai predatori che si nascondono nei paraggi. In genere, lo scopo finale è sempre quello di ottenere credenziali, da spendere in qualche modo nel mondo reale: accessi a conti bancari, carte di credito, e così via. Ma anche aggiogare il dispositivo di un utente a una bot dedita al mining di criptovalute, o all’effettuazione di attacchi DDOS sono obiettivi molto perseguiti.

Per le aziende non va meglio

Se gli attacchi che abbiamo finora citato riguardano soprattutto i consumatori finali, le aziende non possono certo stare più tranquille. L’allargamento dell’IT aziendale ai dispositivi presenti nelle case dei dipendenti, lo spostamento dei processi gestionali su infrastrutture remote in cloud, la connessione di miliardi di dispositivi IIoT (conseguente alla digitalizzazione degli ambienti OT) hanno allargato, anzi polverizzato il concetto di perimetro difensivo aziendale.

Molti dei dispositivi che ci si trova a connettere al sistema IT aziendale sono poco o per nulla protetti, basti pensare agli smartphone Android, o alla maggior parte dei macchinari presenti in fabbrica.

Se le prime avvisaglie del fatto che la sicurezza remota sarebbe stata un problema cominciarono a emergere ai tempi del BYOD (bring your own device, quando i dipendenti erano incoraggiati a usare in azienda notebook e telefonini di loro proprietà), si è capito il vero pericolo solo ora che lavorare da remoto è diventato la norma più che l’eccezione (un sondaggio globale di Polycom ha appurato che nel 2017 quasi due terzi dei dipendenti aveva sfruttato il concetto di “anywhere working”, contro il 14% censito nel 2012).

Il punto è che connessioni domestiche non sicure, su piattaforme di computing casalinghe ancor meno sicure, espongono al rischio concreto di “svelare” a eventuali men-in-the-middle il traffico dei dati aziendali.

Pensate di risolvere il problema con le VPN? Pensate male: Gastone Nencini, country manager di Trend Micro Italia, le ha definite “Virus Private Network”. Nel senso che garantiscono la sicurezza del canale, ma non possono controllare l’integrità dei dati trasmessi… in pratica, se il vostro PC/smartphone/stampante di rete viene compromesso e lo collegate via VPN alla rete aziendale, otterrete solo di trasmettere a quest’ultima, con assoluta sicurezza, il malware che vi ha infettato. Con il risultato di fornire agli hacker un punto di accesso sicuro alla vostra rete aziendale.

Quest’anno, poi, con ogni probabilità aumenterà il numero di dipendenti vittime di attacchi BEC (Business Email Compromise, attacchi phishing che mirano a derubare le aziende sfruttando informazioni derivate dalle email degli alti dirigenti). Gli hacker infatti stanno scendendo lungo l’organigramma aziendale, alla ricerca di manager finanziari, assistenti, segreterie, personale verosimilmente a conoscenza delle informazioni utili agli hacker ma meno pronti a individuare attacchi diretti.

Apriamo a questo punto una parentesi: cosa fanno in concreto i governi per aiutare e incentivare le aziende a migliorare i loro sistemi di sicurezza? Beh, l’Europa in particolare ha varato regolamenti draconiani (vedi GDPR) che prevedono multe salatissime, fino al 4% del fatturato, per le aziende che dovessero subire la sottrazione o perdita di dati a causa di attacchi malware, come per esempio quello di un ransomware tipo cryptolocker. Questo sicuramente stimolerà le aziende a proteggersi meglio, e d’altro canto fornisce agli hacker un preciso punto di riferimento nelle contrattazioni con le aziende colpite: adesso, essi sanno benissimo quanto è disposta a pagare una banca piuttosto che rendere pubblica una violazione di sicurezza appena subita.

Industria, la situazione è critica

Se gli IT aziendali sono da tempo abituati a far fronte a sempre nuovi attacchi provenienti dalle piattaforme più disparate, ciò non è vero per l’OT aziendale.

Ancora oggi, per chi si occupa di OT il concetto di “security” è declinato principalmente sotto l’aspetto di “safety”, e il rischio cyber è decisamente sottostimato. Ma se nella prima fase di digitalizzazione le fabbriche sono state in un certo senso protette dalla varietà e scarsa standardizzazione dei protocolli di comunicazione utilizzati, in questa fase di conversione verso l’Industry 4.0, che vede arrivare in ambiente OT protocolli e tecnologie spesso prese di peso dal mondo IT (dalle reti Ethernet ai protocolli TCP/IP, dai PC Windows-based ai tablet Android usati come monitor), la “security through obscurity” non è più praticabile, e basta un singolo punto debole in un sistema ICS per mettere a portata degli hacker intere linee di produzione.

Il rischio, in questo caso, è spesso legato più ad attacchi con motivazione politica che a quelli di bande di criminali informatici. Le vittime preferenziali saranno le infrastrutture critiche dei vari Stati: raffinerie, dighe, centrali elettriche, porti, nodi di telecomunicazioni, impianti di controllo del traffico ferroviario e aereo.

I primi casi di attacchi collegati con ogni probabilità a entità governative li abbiamo già visti nei mesi scorsi, i vari Triton, not-petya e similari rappresentavano probabilmente una sorta di penetration test di entità politiche che hanno voluto cominciare a testare le proprie capacità di attacco e le capacità di difesa dei loro avversari.

L’idea è, in un certo senso, di fare con il malware quello che prima si faceva con i bombardieri, con minor spesa e maggiore efficacia (si parla infatti di cyber warfare). Il guaio è che, come nel caso dei bombardamenti tradizionali, anche quelli condotti con il malware provocano danni collaterali. Insomma, l’obiettivo di un attacco potrebbero essere per esempio le raffinerie di un dato Paese, ma tutti gli impianti dello stesso tipo attivi nel mondo potrebbero essere a rischio.

Un suggerimento concreto che possiamo dare a chi è incaricato di rinforzare le misure di sicurezza dell’OT nella propria azienda è questo: secondo ZDI, la maggior parte delle vulnerabilità nei sistemi SCADA si annida nelle interfacce uomo-macchina (HMI) usate come centro di gestione principale dei vari moduli di diagnostica e controllo. E visto che i sistemi ICS, gli SCADA, i DCS e vari dispositivi di campo possiedono tutti un qualche tipo di HMI, i punti di vulnerabilità da tenere sotto controllo sono parecchi.

Il cloud è sicuro. Quando funziona.

Fino a qualche tempo fa, molte aziende diffidavano delle architetture cloud, temendo problemi di sicurezza. Negli ultimi mesi, invece, la situazione si è rovesciata, con il cloud che è diventato più sicuro delle piattaforme on-premise – principalmente perché per le aziende è diventato troppo costoso proteggere le proprie infrastrutture informatiche, anche alla luce della difficoltà di reperire personale formato all’uopo.

C’è, però, un punto ancora critico: il momento del passaggio. La migrazione dei dati aziendali dal centro di calcolo on premise (sia di tipo tradizionale che in architettura private cloud) a uno dei grandi gestori di cloud pubblici, che si tratti di AWS, di Azure o altri, rimane un’operazione impegnativa, che va pianificata in modo estremamente accurato. Trend Micro, in particolare, prevede molti gravi casi di violazione dei dati come risultato diretto di configurazioni non corrette durante la migrazione verso il cloud. Senza contare il fatto che i bucket del cloud fanno gola ai cybercriminali non solo per i dati, ma anche per la potenza di calcolo. Stanno crescendo, per esempio, i casi di attacchi che puntano a usare gli account cloud nel mining di criptovalute.

Come difendersi: iniziare dalle persone

L’aumento del numero di fronti da cui provengono gli attacchi rende sempre più difficile strutturare una difesa efficace. Di sicuro non si può più pensare di avere un unico strumento capace di difenderci a 360 gradi. Bisogna agire categoria per categoria, cercando di non lasciare “buchi” che potrebbero essere sfruttati dai cybercriminali.

Bisogna partire dai dispositivi casalinghi, mettendo in sicurezza PC e smartphone usati per lavorare da casa, e tutte le componenti collegate alla stessa rete, dai televisori Internet-enabled agli speaker intelligenti (sì, anche quelli possono essere hackerati).

Soprattutto, bisogna formare alla sicurezza gli utilizzatori, per evitare che una stupida email di phishing possa mettere in ginocchio un sistema tecnologicamente blindatissimo. Chiunque abbia lavorato all’help desk conosce l’acronimo “PEBCAK”, ovvero “problem exist between chair and keyboard” (il problema sta fra la sedia e la tastiera). Per minimizzarlo, bisogna spiegare a chiunque abbia accesso alla rete aziendale i comportamenti corretti da tenere. Bisogna insegnare come individuare il phishing, quali sono le best practice nell’uso delle email, le tecniche per riconoscere la telefonata di un intruso che usa tecniche di social engineering. La formazione, insomma, è la prima linea di difesa.

A livello di datacenter (o di gestione IT) bisognerà invece dotarsi del giusto mix di strumenti per bloccare minacce di diverso tipo e provenienza. Programmi antimalware, di prevenzione delle intrusioni, firewall, analisi di vulnerabilità, controllo applicazioni, monitoraggio integrità, sicurezza endpoint, prevenzione integrata contro la perdita di dati, e poi strumenti di rilevamento specializzati per rilevare minacce sconosciute: dal sandboxing specializzato ai sistemi di intelligence basati su IA, machine learning, e via discorrendo.

Anche perché i cybercriminali stanno cominciando ad automatizzare gli attacchi, e l’unico modo per reagire alla stessa velocità con cui una macchina può attaccare è difendersi con un’altra macchina altrettanto veloce nel rispondere. Il tutto naturalmente sotto la supervisione degli esperti aziendali in cybersecurity, figure professionali ricercatissime e pressoché introvabili in tutto il mondo. E non solo in Italia, che è piagata da tassi di disoccupazione elevatissimi eppure ha da 25mila a 40mila posti vacanti in questo segmento, a seconda delle stime usate. Ma questa è un’altra storia.