La pandemia ha cambiato i trend della cyber security, offrendo nuove occasioni di attacco ai criminali informatici: il 14% delle minacce registrate è a tema Coronavirus, per un totale di 119 attacchi gravi. Il 20% degli attacchi è stato messo a segno usando phishing e social engineering, principalmente proprio sfruttando il tema Covid-19. Quanto accaduto nell’ultimo anno, caratterizzato dall’emergenza sanitaria e dalla necessità di maggiore connessione online, è stato fotografato dal report che Clusit, l’associazione degli esperti di sicurezza informatica, ha presentato stamani in occasione dell’apertura del Security Summit.

Indice degli argomenti

L’analisi del Clusit

Sono 850 gli attacchi noti analizzati, circa il 7% in più rispetto allo stesso periodo dello scorso anno, e la crescita costante del cyber crime, causa dell’83% degli attacchi, la prima metà del 2020 si guadagna la maglia del semestre nero della cybersecurity.

Il primo dato da registrare è l’aumento della severity degli attacchi registrati: + 7%. Malware, phishing e social engineering sono risultate essere le tecniche più utilizzate, in forte crescita con il +85% gli attacchi alle infrastrutture critiche, +63% quelli al settore della ricerca.

Gabriele Faggioli, presidente del Clusit, ha spiegato: “Nella tragedia di questi mesi, sta avvenendo una rivoluzione: il digitale sta trasformando l’organizzazione delle imprese e la vita dei cittadini, e stiamo comprendendo che la sicurezza del digitale è essenziale”.

I consigli riguardano tre “punti da indirizzare nel percorso virtuoso verso la sicurezza informatica: investire in ricerca e innovazione, costituire un ecosistema delle imprese e della pubblica amministrazione in cui gli investimenti risultino adeguati alla minaccia e consapevolizzare maggiormente i cittadini. Lavoriamo in queste direzioni anche con le istituzioni per supportare la continuità in ambito produttivo e dei servizi, in primis quelli sanitari ed educativi del nostro Paese”.

Gli attacchi

Nel primo semestre dell’anno gli attaccanti hanno conseguito i loro obiettivi utilizzando malware nel 41% dei casi. Agli attacchi compiuti con questa tecnica, i ricercatori Clusit sommano gli attacchi compiuti con Multiple Techniques / APT, più sofisticati ma quasi sempre basati anche sull’utilizzo di malware, concludendo così che di fatto il malware arriva a rappresentare il 45% delle tecniche di attacco complessivamente utilizzate.

Le tecniche di Phishing e Social Engineering, in crescita del 26% rispetto allo stesso periodo dello scorso anno, sono state utilizzate nel 20% dei casi. Oltre il 40% delle campagne condotte con tecniche di Phishing, in particolare tra febbraio e giugno, hanno sfruttato il tema Covid-19, facendo leva su situazioni di incertezza e particolare sensibilità a livello globale ai temi della pandemia, nonché sulla insufficiente consapevolezza individuale.

È in aumento l’utilizzo di vulnerabilità 0-day (+16,7%), per quanto il dato – notano gli esperti Clusit – sia ricavato da incidenti di dominio pubblico e sia quindi probabilmente sottostimato.

Tornano a crescere in modo significativo gli attacchi basati su tecniche di Account Hacking/Cracking (+24,2%).

In generale, gli esperti Clusit rilevano che le tecniche di attacco meno sofisticate, quali SQLi, DDoS, Vulnerabilità note, Account cracking, Phishing e Malware semplice) rappresentano il 76% del totale, e la tendenza non mostra inversioni rispetto ai semestri precedenti: questo significa che gli attaccanti possono ancora realizzare attacchi gravi di successo contro le loro vittime con relativa semplicità e a costi molto bassi.

Covid-19 e security

In particolare, l’argomento coronavirus è stato utilizzato a scopo di cyber crime, ovvero per estorcere denaro, nel 72% dei casi; con finalità di Espionage e di Information Warfare nel 28% dei casi.

Oltre ai danni direttamente conseguenti agli attacchi compiuti, gli esperti Clusit evidenziano che il tema Covid-19 ha alimentato anche la diffusione di fake news, fomentando la confusione sulla pandemia che si è venuta a creare a livello globale soprattutto nei primi mesi. Gli attacchi a tema Covid-19 sono stati condotti nel 61% dei casi con campagne di Phishing e Social Engineering, anche in associazione a Malware (21%), colpendo tipicamente i cosiddetti “bersagli multipli” (64% dei casi): si tratta di attacchi strutturati per danneggiare rapidamente e in parallelo il maggior numero possibile di persone ed organizzazioni. Il 12% degli attacchi a tema Covid-19 ha avuto come obiettivo il settore Governativo, Militare e l’Intelligence: sono stati in questo caso prevalentemente attacchi di natura Espionage.

Spiccano infatti tra di essi alcuni casi gravi di BEC scam (Business Email Compromise), portati a segno da cyber criminali nelle prime fasi concitate di approvvigionamento dei presidi di sicurezza (per esempio, le mascherine), generando danni considerevoli.

Andrea Zapparoli Manzoni, tra gli autori del report Clusit, ha spiegato proprio come siano in aumento gli attacchi nei confronti delle organizzazioni pubbliche, “a sottolineare la natura industriale e massiva di una grande quantità di attacchi”. Riguardo alle tecniche di attacco, ha commentato Zapparoli Manzoni, “la situazione è desolante. A parte la crescita del malware, +7% sull’anno scorso, al secondo posto sale la categoria phishing – social engineering. Sono quasi tutte campagne a tema Covid”. L’esperto ha spiegato che “dovremmo riflettere sulla bontà degli approcci generalisti alla cyber security, ci piacerebbe qualcosa che funzionasse per tutti, ma ci rendiamo conto che non può essere così”. E di conseguenza, “il Covid aumenta il livello di successo di questi attacchi: scam ad amministrazioni pubbliche che cercavano di comprare presidi, truffate per milioni, espionage covid usato come leva su target che sono più soft rispetto al solito”.

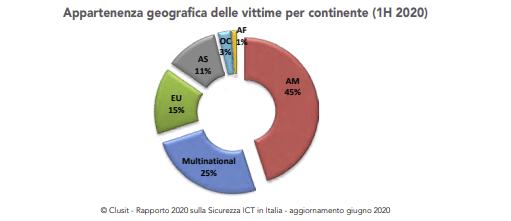

La geografia degli attacchi

Nel primo semestre del 2020 sono state sostanzialmente invariate rispetto allo stesso periodo dell’anno precedente le vittime di area americana (dal 46% al 45%), mentre crescono gli attacchi verso realtà basate in Europa (dal 9% al 15%). Rimangono percentualmente quasi invariati quelli rilevati contro organizzazioni asiatiche (dal 10% al 11%).

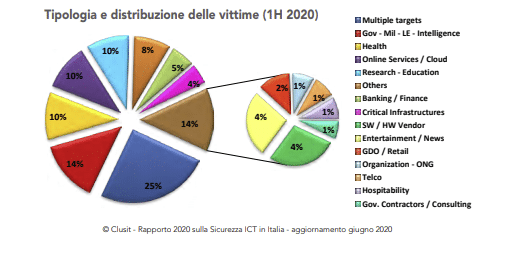

I target

Nei primi sei mesi del 2020 gli esperti Clusit hanno registrato in prevalenza attacchi verso la categoria Multiple Targets che, come nel caso specifico degli attacchi a tema Covid-19, risulta la categoria più colpita, in crescita del 26% rispetto allo stesso periodo dello scorso anno.

A crescere maggiormente sono tuttavia gli attacchi verso le categorie Critical Infrastructures (+85%), Gov Contractors (+73,3%) e Research / Education (63%). Sono anche aumentati gli attacchi verso la categoria “Government” (+5,6%). In termini assoluti, il settore Government – Military – Intelligence è stato il secondo settore nel mirino degli attaccanti (con il 14% degli attacchi), seguono i settori Healthcare e Online Services (10% degli attacchi).

“L’analisi degli attacchi nel primo semestre 2020 rende evidente che, oggi come non mai, la nostra civiltà digitale è esposta a rischi importanti e potenzialmente sistemici: nell’emergenza mondiale che stiamo attraversando la cyber security è chiaramente, e in maniera irreversibile, un requisito fondamentale per il benessere di singoli individui, istituzioni ed imprese”, commenta Zapparoli Manzoni.