di Umberto Cattaneo, Fisico, Cybersecurity Business Consultant, PMP, Security+, IEC62443 Specialist – Schneider Electric

Man mano che i dispositivi e i sistemi delle nostre infrastrutture critiche diventano sempre più interconnessi, è importante garantire che dispongano anche di adeguate protezioni crittografiche. Ciò è particolarmente impegnativo e ancora più essenziale, data la possibile crescita dei vettori di attacco in questo ambito che verranno resi disponibili con l’avvento dei computer quantistici.

Se ci riferiamo allo standard “de facto” IEC62443, che definisce i livelli di sicurezza Cyber di un sistema di controllo industriale, una delle componenti del modello di valutazione del “Security Level” si riferisce e valuta le modalità di cifratura dei dati in uso, a riposo, e in transito.

Questa breve relazione esamina come l’emergere di nuove tecnologie quantistiche impatti la sicurezza crittografica IoT – con la creazione di nuovi vettori di attacco e vengono poi forniti alcuni suggerimenti di protezione che possono essere di applicazione immediata.

Fra le più importanti aree applicative dei devices IIoT (Industrial IoT) dobbiamo considerare i sistemi SCADA (Supervisory Control and Data Acquisition) e i sistemi di controllo industriale (ICS) che oggi sono sempre più connessi e si stanno orientando sempre più verso moderni protocolli di rete standardizzati.

Per comprendere meglio il perché della diffusione cosi pervasiva di questi dispositivi, pensiamo alla rete elettrica e alle reti ferroviarie, dove i comandi possono ora essere inviati su reti di trasmissione aperte utilizzando protocolli basati su IP; o pensiamo ai contatori intelligenti che creano collegamenti tra milioni di case e la rete, alla base delle future architetture Smart Grid per la distribuzione dell’energia elettrica; o, in futuro, ai milioni di auto intelligenti che guideranno autonomamente sulle nostre strade e che dipenderanno da dispositivi IoT integrati.

Tali infrastrutture iper-interconnesse presentano, e presenteranno, nuove sfide e nuove minacce per fronteggiare le quali vanno introdotte opportune difese:

- Dobbiamo essere consapevoli che i rapidi progressi tecnologici aggiungeranno nuovi vettori di attacco che non sono stati previsti o che non sono ancora disponibili al momento in cui i dispositivi sono immessi sul mercato

- La scalabilità o rapidità di diffusione dei vettori di attacco può essere rapidissima e pervasiva, pensiamo al fatto che un singolo attacco riuscito può propagarsi rapidamente a milioni di

Pensiamo anche al fatto che molti sistemi e dispositivi, che oggi sono di fatto isolati o confinati, diventeranno sempre più integrati come parti di un’infrastruttura critica in rete.

Indice degli argomenti

Requisiti di sicurezza Crittografica

Riferendoci allo standard IEC62443 o al CyberSecurity Framework del NIST, uno dei requisiti richiesti per la sicurezza delle moderne infrastrutture critiche è direttamente legato alla confidenzialità dei dati e quindi alle primitive crittografiche.

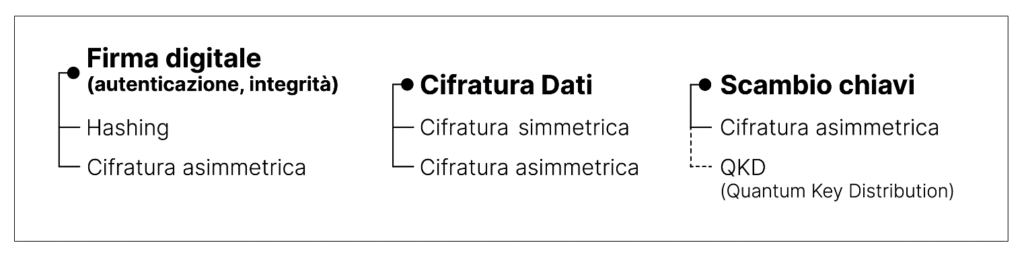

Inoltre, per fissare le idee, ricordo quali sono le modalità di cifratura e le conseguenti aree di applicazione:

Gli algoritmi di cifratura simmetrica consentono di criptare un messaggio utilizzando una chiave di cifratura segreta, che deve rimanere tale. Sono molto efficienti e si utilizzano nella trasmissione di dati. Come dimostrato da Kerchoff, il paradigma per mantenere la massima sicurezza nella cifratura trasmissione dei dati prevede che l’algoritmo sia noto ed accessibile, mentre la chiave di cifratura deve essere realmente casuale e deve essere segreta. Oggi, come prassi comune, con un algoritmo simmetrico un testo in chiaro viene criptato utilizzando un algoritmo conosciuto da chi trasmette con la chiave segreta e, con la stessa chiave, viene decriptato dal ricevente.

L’hashing è un algoritmo unidirezionale in grado di trasformare un messaggio di qualunque lunghezza in una stringa alfanumerica con un numero di bit definito. La funzione di hashing si utilizza per “firmare” in modo digitale un documento.

Le soluzioni di cifratura asimmetrica (o a chiave pubblica), introdotte da Diffie-Ellman, hanno rivoluzionato la modalità di trasmissione dati, consentendo di trasmettere in modo sicuro, dei dati su un canale non sicuro. La sicurezza di questi algoritmi si basa sulla difficoltà di fattorizzazione in numeri primi di grandi numeri interi, riprendendo alcuni concetti fondamentali dei lavori di Galois (la cui storia è realmente interessante e consiglio di approfondirla). Vengono utilizzate due chiavi: una pubblica ed una privata per la cifratura e decifratura dei messaggi e sono algoritmi “ragionevolmente” sicuri poiché attualmente, con chiavi di almeno 2048, bit con i computer disponibili richiederebbero centinaia di anni per essere violati.

La cifratura a chiave pubblica viene anche utilizzata per l’autenticazione e non ripudio nello scambio di documenti e anche per lo scambio sicuro delle chiavi da utilizzare nella cifratura e decifratura simmetrica.

Minacce quantistiche alla crittografia di oggi

Al CES di Las Vegas del 2019 IBM ha annunciato di avere reso disponibile commercialmente il primo computer quantistico, il “System One”, dando la possibilità di accedere alla potenza di calcolo “as service” di un computer quantistico in cloud. IBM è stata poi seguita nel corso dell’anno da Google, mentre D-Wave aveva già da qualche anno lanciato a livello sperimentale alcuni sistemi di calcolo quantistici. Ci si è così resi conto che la minaccia per le primitive crittografiche che sono alla base delle nostre infrastrutture e reti, è diventata reale, in particolare per la gli algoritmi di crittografia a chiave pubblica, come RSA, Elliptic Curve Cryptography e Diffie Hellmann.

Questa minaccia era nota fin dal 1994, quando il matematico Peter Shor, pubblicò il suo ormai famoso algoritmo quantistico in grado di risolvere il factoring di grandi numeri in numeri primi e per trovare logaritmi discreti molto più velocemente di qualsiasi algoritmo classico. Questi sono proprio i problemi matematici alla base delle primitive di cifratura a chiave pubblica. Un computer quantistico che esegue un algoritmo Shor è in grado di rompere tutti i sistemi crittografici basati su queste primitive, risolvendo in pochi minuti, problemi che i computer tradizionali impiegherebbero anni per risolvere.

La velocità esponenziale dei computer quantistici deriva dal fatto che agiscono come potenti computer paralleli. Ciò è reso possibile da una stranezza di comportamento, assolutamente controintuitiva, ma possibile nella meccanica quantistica, nota come “sovrapposizione”, grazie alla quale i computer quantistici riescono a sfruttare la proprietà di un bit quantistico di rappresentare la coesistenza sovrapposta sia di uno stato 1 che di uno stato 0. Per garantire la necessaria stabilità ed il corretto funzionamento di un computer quantistico si devono però superare problemi ingegneristici tutt’altro che semplici, tanto che la “CPU” del computer quantistico IBM System One, deve essere mantenuta ad una temperatura prossima allo zero assoluto, cioè a -273°C.

Google si è imposta l’obiettivo di dimostrare la supremazia quantistica (la capacità di un computer quantistico di risolvere alcuni problemi più velocemente dei migliori e più potenti processori convenzionali disponibili) ed ha annunciato di esservi riuscita nel 2019, anche se questa affermazione è stata soggetta a varie discussioni.

Quindi è pertanto lecito porsi la domanda: quando un computer quantistico commercialmente disponibile sarà in grado di eseguire l’algoritmo di Sohr (o qualsiasi sua variazione) con con un numero di qubit sufficiente a violare le primitive crittografiche di oggi? Secondo Hartmudt Niven (di Google), se i processori quantistici si stanno sviluppando ad una velocità esponenziale e sono esponenzialmente più veloci dei processori classici, i sistemi quantistici si stanno sviluppando ad un tasso doppiamente esponenziale rispetto alle loro controparti classiche (legge di Niven). Quindi stiamo parlando di poco tempo.

Soluzioni per proteggersi dalle minacce “quantistiche”

Ma allora cosa si può fare per cominciare a proteggersi dalle nuove minacce? Se pensiamo al ciclo di vita di sistemi ICS che dura mediamente 20 anni, dobbiamo già oggi pensare a come incorporare soluzioni, o rimedi, per essere resilienti ad attacchi che potrebbero arrivare in là nel tempo.

Attualmente le tecnologie base disponibili per soluzioni quantum-sicure, nel mondo IoT sono i meccanismi di generazione di chiavi sicure sopra descritti (QRNG), gli algoritmi quantico resistenti che pero’ sono ancora ad uno stadio di sviluppo, mentre a livello generale si può aggiungere la tecnologia di Quantum Key Distribution (QKD ad es. con protocollo BB84), che trova però applicazioni in un contesto più orientato alle applicazioni ICT. Vediamole più in dettaglio.

Rischi per l’hardware e generazione di chiavi sicure

Mentre gli algoritmi nei dispositivi possono essere aggiornati in remoto, le componenti hardware dei devices devono essere protetti fin dall’inizio, a meno che non vengano richiamati fisicamente per l’aggiornamento. I dispositivi mission-critical hanno una lunga durata operativa, anche di decenni, quindi l’hardware deve essere adatto, o adattabile, per contrastare le minacce future. Ciò è particolarmente rilevante nel caso di grandi quantità di dispositivi distribuiti sul campo (reti IIoT), che oggi vengono spesso impiegati senza alcuna delle minime protezioni di sicurezza o di aggiornamento necessari. Come detto, mentre individualmente ogni dispositivo, sensore o attuatore non può rappresentare una grave minaccia, in una rete un singolo dispositivo violato può fornire un punto di ingresso all’intero sistema. Pertanto, i sistemi critici dovrebbero già aver implementato protocolli crittografici forti su tutti i loro componenti, o almeno poter essere aggiornati nel loro ciclo di vita.

Un altro aspetto cruciale per la sicurezza, sono i generatori di numeri casuali (Random Numbers Generator – RNG). Generare chiavi forti, basate sulla vera casualità, è un punto fondamentale della sicurezza: le chiavi “buone” devono essere uniche, imprevedibili e veramente casuali. Avere forti algoritmi crittografici con chiavi deboli è simile a mettere un enorme lucchetto sulla porta d’ingresso e poi nascondere la chiave sotto il tappetino. Quando si parla di generazione di numeri casuali oggi si fa riferimento a due tipologie di generatori: software e hardware. Va però ricordato che gli RNG basati su software possono non essere sufficientemente sicuri, poiché i programmi per computer che li generano sono puramente deterministici (i numeri generati da tale tipologia di algortmi sono infatti chiamati pseudo-random) e non possono generare vera casualità senza il contributo di sorgenti esterne di entropia.

Pertanto, gli RNG dovrebbero essere basati su hardware e anche la chiave crittografica risultante deve essere protetta nell’hardware.

Le soluzioni hardware convenzionali più diffuse prevedono l’uso di generatori di entropia, ma tecnologie quantistiche possono già oggi essere utilizzate per migliorare la sicurezza complessiva dell’infrastruttura critica migliorando la generazione e la qualità di chiavi crittografiche, utilizzati da algoritmi simmetrici “convenzionali” (non soggetti ad attacchi di Sohr). Questi dispositivi sono noti come Quantum Random Numbers Generator, o QRNG.

Inoltre, nelle infrastrutture critiche gli RNG devono essere in grado di resistere negli ambienti estremamente difficili delle reti IIOT anche per decenni senza perdere la qualità della casualità. Non devono degradarsi con il tempo, e devono sopportare gli estremi range di temperatura, vibrazioni, e rumore elettromagnetico. I generatori di numeri casuali quantistici basati sulla fotonica (QRNG) soddisfano questi requisiti già ora.

In primo luogo, i sistemi quantistici sono intrinsecamente casuali, e quindi non hanno bisogno di accumulare entropia per generare chiavi sicure. Questo è importante per garantire un’adeguata sicurezza durante l’avvio e per il primo handshake attendibile con altri dispositivi. In secondo luogo, i fotoni (singoli “particelle” di luce) sono più resistenti alle influenze esterne, come il calore e i segnali elettromagnetici rispetto ad altri tipi tradizionali di RNG a base di rumore termico. Altri generatori quantistici disponibili, oltre a quelli a generazione di fotoni, utilizzano sorgenti di materiale debolmente radioattivo che emettono particelle, in modo casuale e del tutto innocuo.

Distribuzione di chiavi quantistiche

La tecnologia di distribuzione di chiavi quantistiche (QKD-Quantum Key Distribution) su larga scala è già stata sperimentata in paesi come la Cina, UK ed anche in Italia, su reti di trasporto (per ora con distanze ancora limitate) per fornire una protezione quantistica sicura alle infrastrutture critiche. Poiché tuttavia, la QKD non è ancora adattata per reti iperconnesse o per distanze superiori ai 100km le applicazioni di QKD sono attualmente limitate a casi specifici nel mpndo Information e Communication Technology (ICT), ad esempio nei collegamenti altamente critici tra i principali componenti dell’infrastruttura, in datacenter e in soluzioni di disaster recovery tra siti in prossimità, piuttosto che per distribuzioni di campi IIoT.

Un ambito che si sta rivelando promettente ed efficace è quello delle trasmissioni di chiavi utilizzando link satellitari, che non introducono “rumore” durante il trasporto delle chiavi.

Algoritmi quantum-resistenti

Oltre all’algoritmo One Time Pad (OTP), si stanno studiando degli algoritmi di cifratura quantico resistenti (noti anche come Post Quantum Cryptography). Questi algoritmi si riferiscono a primitive crittografiche (basate su reticoli o su codici), che devono risultare sicuri contro un attacco da parte di un computer quantistico, o almeno contro attacchi oggi noti, come quello di Shor.

Poiché tali algoritmi non si sono ancora dimostrati sicuri da una prospettiva matematica (a differenza dell’OTP), è necessario che debbano essere rigorosamente testati e analizzati prima di essere distribuiti. Il NIST, l’American National Institute for Standards and Technology, ha lanciato un processo di sollecitazione e valutazione una cosiddetta “call” nel 2016, con l’obiettivo di standardizzare uno o più algoritmi di crittografia a chiave pubblica resistenti agli attacchi quantistici. Il processo richiederà almeno 5 anni, prima di arrivare alla selezione di uno più algoritmi “quantum-resistenti”.

Ciò che è chiaro è che – sebbene tali algoritmi “quantum resistenti” non siano ancora pronti per la distribuzione – i produttori e gli utenti devono già iniziare a prepararsi implementando soluzioni “Quantum oriented” nei loro dispositivi e sistemi oggi, in modo che questi possano essere aggiornati in modo sicuro e tempestivo quando sarà indispensabile farlo.

Consigli

In sintesi, le raccomandazioni per proteggersi da rischi derivanti dalle minacce dei computer quantistici si possono dividere in due diverse categorie: Pianificare e Agire.

Pianificare:

- Come primo suggerimento, va definito un piano d’azione iniziale: è importante individuare e documentare le possibili fonti di minacce che potrebbero influire sulla realizzazione di un infrastruttura critica, includendo le dipendenze derivanti da un’elevata interconnettività tra dispositivi e sistemi (propri e di terze parti).

- Creare un processo per una valutazione continua per tali minacce in base all’emergere di nuove tecnologie e nuovi vettori di attacco, in funzione della distribuzione dei devices sul campo, nonché delle frequenze di rinnovo previste per i devices.

- Cercare di prepararsi per la prossima era quantistica valutando i possibili impatti che le tecnologie quantistiche potrebbero avere sui devices e sui sistemi. Eseguire una valutazione dei rischi, in particolare laddove ci si affida e primitive crittografiche che potrebbero essere violate dai computer quantistici, con una conseguente valutazione dei possibili danni correlati.

Agire:

- Vanno individuate soluzioni, e accorgimenti “quantum oriented” nei dispositivi e sistemi, facendo delle scelte architetturali in grado di garantire un percorso di aggiornamento in futuro, soprattutto per i protocolli SSL/TLS, SSH che, utilizzando crittografia asimmetrica, saranno più soggetti a attacchi di tipo Sohr.

- Bisogna pensare a costruire o selezionare dispositivi e sistemi hardware con caratteristiche in grado di mantenere la sicurezza a lungo termine sul campo:

- Prevedere sui nuovi sistemi, potenza di calcolo di riserva in grado di supportare le primitive crittografiche aggiornate, quando saranno disponibili

- Utilizzare, già oggi ove possibile, sistemi per la generazione di chiavi basata su hardware per un’adeguata sicurezza delle operazioni crittografiche per tutta la durata del dispositivo. Le più sicure soluzioni prevedono l’uso di sorgenti di particelle (o microscopiche sorgenti debolmente radioattive) oppure soluzioni basate sulla fotonica quantistica (QRNG), sono già disponibili e a costi accessibili.

In un mondo che evolve rapidamente, la minaccia quantistica è ormai alle porte, ed è importante conoscerne gli aspetti più significativi e cominciare a prepararsi a implementare le più adeguate contromisure.