Ha suscitato notevole scalpore la notizia lanciata dal collettivo di hacker GhostSec sul proprio canale Telegram riguardo il primo attacco ransomware della storia diretto verso un dispositivo RTU in uso nei sistemi di controllo industriale.

Il collettivo – che si definisce un gruppo di “vigilanti” che si occupa prevalentemente di attacchi informatici contro entità terroristiche, ma considerato un gruppo attivo nel cyber crime – ha infatti pubblicato sul suo canale Telegram la notizia dell’attacco volendo sottolineare che “l’era degli attacchi ramsomware codificati ai dispositivi ICS è appena iniziata”.

Se, indubbiamente, il fatto che il mondo del cybercrime stia attenzionando per la prima volta questo tipo di dispositivi deve destare la giusta preoccupazione, va specificato che in questo caso l’analisi di quanto effettivamente successo ha permesso di dimostrare che il gruppo di hacker ha solo creduto di essere riuscito nell’impresa, per un equivoco, mentre il reale oggetto dell’attacco informatico è stato stato un router.

Indice degli argomenti

RTU sotto attacco, cosa è successo realmente

Prima di entrare nel dettaglio di cosa sia successo vale la pena precisare, per i non addetti ai lavori, che cos’è e cosa fa un RTU.

RTU è l’acronimo di Remote Terminal Unit (unità terminale remota), talvolta chiamata anche Remote Telemetry Unit (unità di telemetria remota) o Remote Telecontrol Unit (unità di telecontrollo remota).

Una RTU è un dispositivo basato su microprocessore che monitora e controlla i dispositivi di campo e si collega ai sistemi di controllo dell’impianto o SCADA (supervisory control and data acquisition). La compromissione di un dispositivo simile, quindi, può arrecare seri danni all’operatività dell’azienda.

Nel dare l’annuncio dell’attacco, il collettivo GhostSec ha pubblicato anche due foto del presunto RTU per mostrare la differenza prima e dopo l’intervento. Tuttavia, proprio questi dettagli hanno incuriosito Ron Fabela, CTO di SynSaber (azienda specializzata in soluzioni di cyber security per il monitoraggio di asset e reti industriali) che ha voluto approfondire la questione.

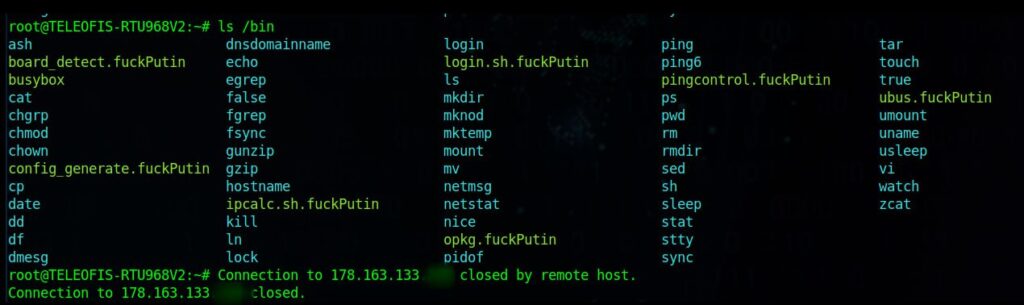

Proprio in queste immagini Fabela ha notato alcuni elementi interessanti che lo hanno portato a voler indagare su quanto effettivamente accaduto, tra cui la marca e nome del dispositivo e il fatto che si trattasse di un dispositivo che utilizza OpenWrt, una distrubuzione Linux destinata comunemente all’utilizzo sui router wireless.

“La maggior parte delle RTU industriali non esegue Linux, ma sistemi operativi in tempo reale creati appositamente per il controllo industriale”, spiega Fabela.

Oggetto dell’attacco degli hacker, quindi, sarebbe un router della Teleofis e non un dispositivo RTU. A trarre in inganno gli hacker, probabilmente, è stato proprio il nome del dispositivo: RTU986V2.

Perché è una notizia che non deve essere sottovalutata

Nonostante GhostSec non sia riuscita nel suo intento, la notizia di questo attacco racchiude diversi fattori di preoccupazione, come spiega Davide Pala, Senior Presale Engineer presso Stormshield, azienda specializzata proprio in dispositivi per la sicurezza informatica.

A preoccupare, dice Pala, è in primo luogo la modalità di attacco utilizzata, definita “attacco a dizionario”, una metodologia di attacco “brute force” che consiste nel craccare le password a protezione del sistema attraverso uno o più file dizionario che vengono caricati dal software di password cracking, che lo utilizzerà per la caccia alle password.

“Il fatto che sia stato utilizzato un attacco del genere lascia presupporre che la password non era particolarmente forte, perché stiamo parlando di parole di senso compiuto, inserite appunto in un ‘dizionario’, che non dovrebbero essere utilizzate in questi casi, proprio perché facili da hackerare. Inoltre, in questo caso erano evidentemente assenti anche strumenti di protezione contro gli attacchi brute force, cioè mancavano quelle misure in grado di bloccare la login dopo un certo numero di tentativi. Questo episodio sottolinea quindi come in tante aziende ancora non siano utilizzate le best practise a difesa dei sistemi informatici”, spiega Pala.

Anche se GhostSec non è riuscita nel suo intento, inoltre, non è detto che questa storia non abbia ulteriori evoluzioni, anche a causa del clamore suscitato dalla notizia e dal suo debunking.

“In primo luogo, alcuni esperti del settore hanno voluto rimarcare questo errore, confermando di fatto l’importanza delle RTU come target di operazioni di cyber attacco. Il rovescio della medaglia è quindi che questo collettivo potrebbe ora impegnarsi ancora maggiormente per realizzare un attacco a una RTU. Altri, invece, hanno sottolineato che comunque una volta entrati nel sistema vi erano molte azioni potenzialmente più pericolose che potevano essere attuate, fornendo quasi dei suggerimenti su dove andare a colpire in futuro. Ora non ci resta che vedere come evolverà questa storia”, commenta Pala.

Lo stesso collettivo nel suo messaggio Telegram ha sottolineato che “questo ransomware non era destinato ad essere particolarmente complesso (ma questo non vuol dire che non siamo in grado di scrivere malware complessi), visto che volevamo semplicemente dimostrare di essere in grado di criptare il sistema”.

Vulnerabilità dei sistemi industriali, come gestirle

La notizia di questo attacco arriva a pochi giorni di distanza dall’annuncio di Siemens di aver rilevato l’esistenza di una vulnerabilità nella serie S7-1500, che potenzialmente potrebbe essere sfruttata da un utente malintenzionato per installare un firmware dannoso sui dispositivi per assumerne il pieno controllo.

Un altra notizia che non deve creare allarmismi ingiustificati, spiega Pala, in quanto “ci sono contesti, anche critici, in cui macchine vulnerabili ci devono essere, ci sono e ci saranno”.

“Si tratta di una vulnerabilità hardware difficile da sfruttare e che comunque deve essere in qualche modo gestita a prescindere dalla presenza o meno da una corretta applicazione di quelle che sono le metodologie di messa in sicurezza dell’impianto da parte dell’IT e dell’OT”.

Come gestire queste vulnerabilità? Sostituire il macchinario, in questo caso il PLC, non è una soluzione, in quanto anche la nuova tecnologia potrebbe essere esposta, nel breve o nel lungo periodo, a vulnerabilità simili.

Bisogna invece – spiega Pala – lavorare sul contesto, ovvero sull’adozione delle giuste pratiche per la tutela informatica di questi asset: dalle tipologie di comunicazione che sono necessarie per il corretto funzionamento di quel dispositivo alla gestione degli accessi, sia fisici che logici, fino a tutte le condizioni di funzionamento necessarie all’operatività dello stesso.

“Una volta che si limitano al massimo queste variabili si è in una situazione di ragionevole sicurezza anche se vengono individuate vulnerabilità di questo tipo perché si è andati a eliminare la supercifie di attacco, ovvero la possibilità di sfruttare queste vulnerabilità”, conclude Pala.